2. 福建师范大学 福建省网络安全与密码技术重点实验室, 福州 350007

2. Fujian Provincial Key Lab of Network Security & Cryptology, Fujian Normal University, Fuzhou 350007, China

为了解决频谱资源日益短缺的问题, 1999年Mitola J.提出了认知无线网络的概念[1]. 在认知无线网络中, 认知用户通过对无线环境的感知, 获取频谱信息, 并在不干扰主用户的前提下, 伺机接入空闲的频谱. 因此, 认知无线网络能够满足更多用户的频谱需求, 提高频谱利用率[2], 适用于卫星通信[3]、车联网[4]、智能传感网[5]、ad hoc网络[6]等各个领域.

与此同时, 认知无线网络也面临着严重的安全威胁[7]. 由于无线通信信号传播的开放性, 使得认知无线网络极易遭受安全攻击. 按照攻击者的性质可以将攻击分为外部攻击和内部攻击两种[8]: (1)外部攻击: 是指攻击者作为非法外部用户节点对网络发起攻击, 具体攻击方式包括通信监听、消息重放、消息篡改及伪造等. (2)内部攻击: 是指攻击者通过捕获和克隆等手段, 伪造成一个或多个合法的内部用户节点, 通过虚假信息注入、路由欺骗等手段对网络发起内部攻击. 最常见的内部攻击有Sybil(女巫)攻击[9]和克隆节点[10]攻击等.

对于外部攻击, 通常可以利用传统的密码学的加密、认证或数字签名等手段来抵御[11,12], 从而保证无线通信消息的机密性、完整性和不可抵赖性等. 而在内部攻击中, 恶意节点拥有合法的密钥和身份, 使得传统的加密和认证手段无法对其发送的消息进行有效地检测和认证. 此外, 在无线网络中, 两个认知用户需要持续发送多个消息才能完成相互认证与通信, 但这些用户往往都是自身资源和能源受限的设备, 无法一直进行复杂度较高的密码学相关运算. 因此, 并不适合直接采用计算代价较高的密码学方案来对认知无线网络中的多个消息进行连续的认证.

而物理层认证能够很好的解决多个消息连续认证时的计算复杂度高等问题. 物理层认证技术利用物理层信道响应的空时唯一性, 通过比较相干时间内的无线信道响应的相关性来实现连续的消息认证[13–15]. 由于对多个物理层无线信道响应的比较只涉及硬件操作, 因此, 物理层认证在进行连续消息认证时具有时延小、计算复杂度低等优点, 非常适合认知无线网络中资源和能源受限的用户进行实时消息认证. 但是, 物理层认证技术也存在一定的不足, 即物理层认证技术无法进行初始认证. 因此, 为了实现高效的认证, 研究人员提出了将物理层技术与传统密码学技术相结合的跨层认证机制. 文献[16]提出在无线网络中将指纹认证与高层协议相融合, 减少了高层协议的量, 并且实现对内部恶意节点的认证. 文献[17]在文献[16]的基础上用机器学习方法来获得一个最佳的门限值, 提高了认证的准确性. 但这些方案中都采用归一化统计量, 门限值的确定仍需要通过大范围的遍历来实现. 文献[18]在智能电网系统中用公钥密码学算法对消息中的第一个数据包进行初始认证, 其余数据包均使用物理层技术进行认证, 而且采用改进的归一化的统计量, 缩小了门限值的确定范围, 降低了计算代价, 提高了认证效率. 但公钥密码学算法对资源受限的认知无线网络用户来说计算代价还是太大, 进而导致认证效率较低. 因此, 现有的这些跨层认证机制无法直接应用于认知无线网络中. 此外, 在这些文献所提出的物理层认证方案中, 如果发生数据包丢失的情况, 那么就要重新进行初始认证, 导致认证延迟较大, 进而影响整体认证的效率.

为了解决认知无线网络中认知用户计算能力有限、认证效率低等问题, 本文提出一种认知无线网络中的跨层认证方案. 该方案将物理层认证技术与传统密码学技术相结合, 采用消息验证码(HMAC)进行初始认证, 对后续的数据包采用物理层技术进行认证. 并且该方案采用改进后的LRT (Likelihood Radio Test)统计量, 使得门限值的计算更为简单. 此外, 对初始认证后的数据包本文采用基于哈希链的认证方案, 使得在丢包情况下, 仍能实现连续的认证, 性能分析表明, 与现有的方案相比, 本文的方案只需更小的计算代价, 并且具有更高的认证准确性和认证效率, 更加适用于认知无线网络.

1 预备知识 1.1 系统模型在基于正交频分复用(Orthogonal Frequency Division Multiplexing, OFDM)通信系统的单跳的认知无线网络中, 认知用户通过无线信道进行通信. 如图1所示, Alice为合法的发送者, Bob为合法接收者, 两者通过无线信道传输信息. Eve是一个极强的攻击者, 由于无线信道的开放特性, Eve可能对Alice所发送的数据包进行篡改、伪造、重放等攻击. 在OFDM系统中, 为了与Bob进行通信, Alice在一次数据传输过程中需要发送多个数据包给Bob. 其中, 每个数据包含多个OFDM符号, 每个OFDM由多个子载波构成. 因此Bob在收到Alice发送的数据包时, 需要对Alice发送的每个数据包都进行认证.

|

图 1 系统模型 |

假定在OFDM系统中, Alice在一次数据传输中需要连续地给Bob发送N个数据包 X1, X2, …, XN以完成通信. 为了保证在一次数据传输时间内, Bob接收的每一个数据包的合法真实性, Bob需要对Alice发送的每一个数据包进行连续认证. 对于Alice发送的第1个数据包, Bob首先通过密码学认证技术完成对Alice的初始认证(具体方案在2.1节介绍). 其次, 由于Alice与Bob是在OFDM的系统中进行数据传输, 因此每个数据包都会经过多个子载波传输, 最终到达Bob. 通过第一个数据包, Bob便可提取Alice到Bob的初始信道估计值矩阵, 并对初始信道估计值矩阵按行取均值得到:

| $ {\hat H _{AB,1}} = {[{\hat H _{AB,1}}(1),{\hat H _{AB,1}}(2), \cdots ,{\hat H _{AB,1}}(n)]^T} $ | (1) |

其中,

|

图 2 认证模型 |

1.2 假设检验

上述Bob对Alice发送消息的连续单向物理层认证可以通过二元假设检验来实现:

| $\left\{ \begin{array}{l} {H_0}:{{\tilde H}_{t,k}} = {{\tilde H}_{AB,k - 1}}\\ {H_1}:{{\tilde H}_{t,k}} \ne {{\tilde H}_{AB,k - 1}} \end{array}\right. $ | (2) |

其中,

| $\left\{ \begin{array}{l} {{\hat H}_{t,k}} = {{\bar H}_{t,k}} + {N_k}\\ {{\hat H}_{AB,{\rm{k - 1}}}} = {{\bar H}_{{\rm{AB}},{\rm{k - 1}}}} + {N_{k - 1}} \end{array}\right. $ | (3) |

其中, Nk和Nk–1分别表示前一个数据包和当前数据包独立同分布的复高斯白噪声, 且服从N(0, σ2)分布. 因此, 物理层认证转化为计算前后两个数据包的信道响应估计值的差值, 并将差值与设定的门限值进行比较, 即:

| $ T = diff({\hat H_{AB,k - 1}},{\hat H_{t,k}})\begin{array}{*{20}{c}} { > {H_1}}\\ { < {H_0}} \end{array}\eta $ | (4) |

其中, T表示两个信道响应的差值, η为门限值. 当差值小于门限值时, 假设H0成立, 发送者为Alice.

差值大于门限时, 假设H1成立发送者为Eve. 故式(4)中两个信道响应差值的计算和检测门限值η的确定成为物理层认证的关键. 同时, Alice和Bob之间的相对移动或通信环境中其他物体的移动可能导致信道响应产生时变, 所以必须保证进行连续认证的两个数据包之间的时间间隔小于相干时间tc. 即tk-tk–1≤tc. 认证过程中的虚警概率(合法的数据包被判定为非法)定义为α=Pr(H0|H1); 漏报概率(非法的数据包被判定为合法)定义为β=Pr(H0|H1).

2 提出的方案本文所提出的基于哈希链的跨层认证方案, 采用消息认证码技术进行初始认证, 后续数据包的认证均采用物理层技术, 减少了计算复杂度, 达到了轻量级的目的; 通过在连续认证的过程中插入哈希链, 保证了在发生数据包丢失的情况时仍能实现连续的认证, 减少了认证时延, 提高了认证的效率.

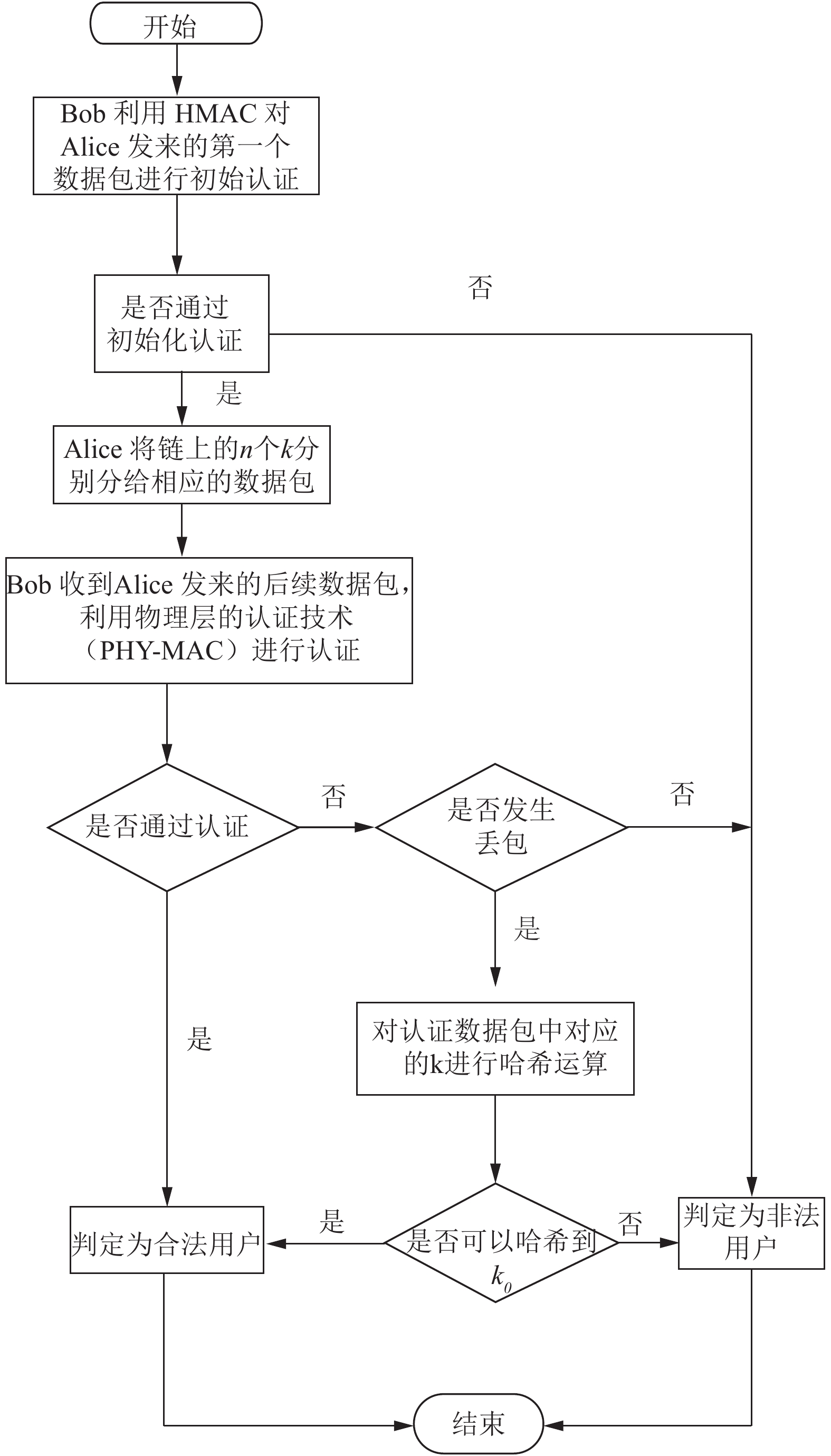

2.1 跨层认证方案该方案的流程图如图3所示, 当Alice需要与Bob进行通信时, Alice向Bob连续发送N个数据包X1,X2, …, XN. Bob需要对Alice的N个数据包进行认证, 以确保消息的真实性和有效性. 具体步骤如下:

定义1. 首先Alice与Bob将自己真实的ID提交给密钥中心CA, CA根据系统密钥计算出Alice与Bob的共享密钥KAB.

(1) Alice→Bob:

① Alice选择一个随机数rA.

② Alice计算VA=MACKAB(rA||t1),其中t1为当前时间戳.

③ Alice将{rA,t1,VA}发给Bob.

(2) Bob→Alice:

① Bob用KAB计算MAC’KAB(rA||t1)与收到的VA进行比较, 若相等, 则Alice通过Bob认证, 否则Bob拒绝Alice的请求.

② Bob选择一个随机数rB.

③ Bob计算VB=MACKAB(rA||rB||t2),其中t2为当前时间戳.

④ Bob将{rB,t2,VB}发送给Alice.

(3) Alice:

计算MACKAB(rA||rB||t2),与收到的V2进行对比, 若不同, 则丢弃, 若相同, 则Bob通过了Alice的认证.

|

图 3 方案流程图 |

定义2. Alice继续发送第二个数据包X2, Bob提取信道估计值, 利用改进的归一化的LRT统计量继续认证下一个数据包, 若认证失败或当接收到某个数据包Xk的时间超过了信道相干时间时则返回定义1进行重新的初始认证.

假设在初始认证成功后, Bob发来的第n个数据包Xn丢失, 下一个数据包Xn+1就不会被认证成功, 导致认证中断, 就要重新利用消息认证码来进行初始认证. 如果在一次数据的传输中, 丢包的次数很多, 就会延长认证的时延, 降低认证的效率. 本文提出了一种基于哈希链的跨层认证方案, 该方案可以保证认证在数据包丢失的情况下仍能进行连续的认证.

定义3. 发送方Alice向接收方Bob发送数据之前, 首先要通过H(Kn)=Kn–1自发的产生一个哈希链, 即:

| $ {K_0}\mathop \leftarrow \limits^{H\left( {{K_1}} \right)} \cdots \leftarrow {K_{i - 1}}\mathop \leftarrow \limits^{H\left( {{K_i}} \right)} {K_i}\mathop \leftarrow \limits^{H\left( {Ki + 1} \right)} {K_{i + 1}} \leftarrow \cdots \mathop \leftarrow \limits^{H\left( {{K_n}} \right)} {K_n} $ | (5) |

定义4. 发送方Alice在发送数据之前, 分别将Kn–1插入数据包Xn, 若数据包Xn丢失, 接收方Bob接收下一个数据包Xn+1就会认证失败.

定义5. 在相干时间内, Bob通过Kn 能否哈希还原到K0来判断Xn+1是否来自合法的发送方. 如果可以还原到K0, 就可以判断出发生了数据包丢失, 接下来对数据包中的信道响应向量进行提取和保存. 继续接收下一个数据包之后再进行认证, 从而保证了认证的连续性, 提高了认证的效率

2.2 改进的归一化的统计量由于上述算法的好坏很大程度上取决于信道响应差值的计算和门限值η的选择, 文献[16]中提出似然比检验(LRT)统计量, 但这种LRT统计量的门限值计算较为困难, 主要通过在较大的门限范围内遍历来寻求最优门限值, 文献[17]对文献[16]进行了改进, 用机器学习算法来进行门限值的选取, 虽然提高了系统认证的准确性, 但不适用于资源受限且对实时性要求很高的认知无线网络. 本文将文献[15]改进的LRT统计量的归一化方法应用于认知无线网络中的物理层认证过程来进行门限值的选取, 在提高认证准确性的同时达到了轻量级的目的.

当H0成立时:

| $ {T_{LRT}} = \frac{{diff({{\hat H}_{AB,k - 1}},{{\hat H}_{t,k}})}}{{diff({{\hat H}_{AB,k - 2}},{{\hat H}_{AB,k - 1}})}} \in (1 - \delta ,1 + \delta ) $ | (6) |

当H1成立时:

| $ {T_{LRT}} = \frac{{diff({{\hat H}_{AB,k - 1}},{{\hat H}_{t,k}})}}{{diff({{\hat H}_{AB,k - 2}},{{\hat H}_{AB,k - 1}})}} \gg 1 + \delta $ | (7) |

由以上分析可得, 基于归一化LRT统计量的物理层认证可以表示为:

| $ {T_{LRT}} = \left| {\frac{{diff({{\hat H}_{AB,k - 1}},{{\hat H}_{t,k}})}}{{diff({{\hat H}_{AB,k - 2}},{{\hat H}_{AB,k - 1}})}} - 1} \right|\begin{array}{*{20}{c}} { > {H_1}}\\ { < {H_0}} \end{array}{\eta _{LRT}} $ | (8) |

检测门限

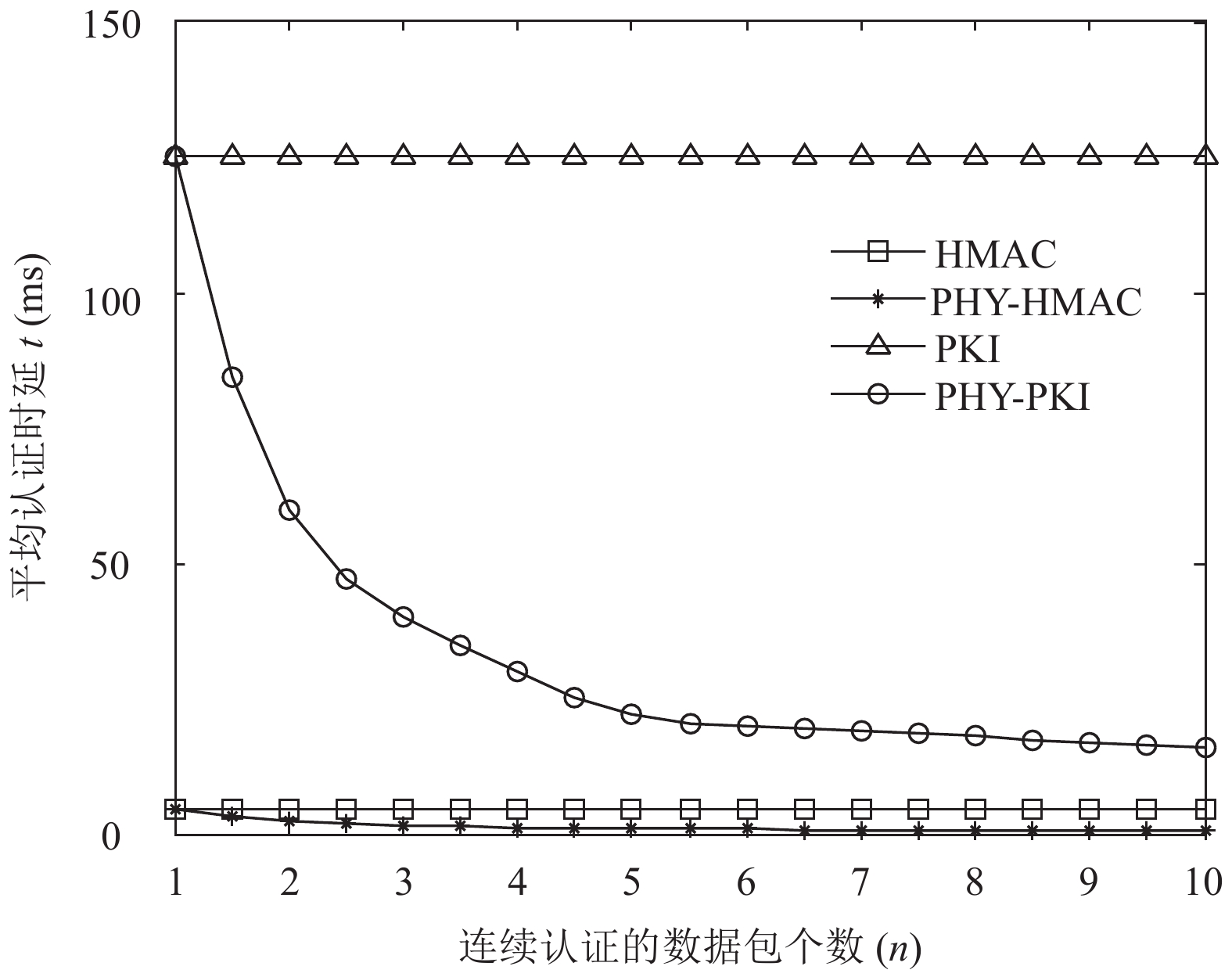

本文在IEEE802.15.4g的物理层规范下对多个认证方案进行仿真, 并通过比较多个方案的认证时延来对本文所提出的认证方案(Hash-PHY-HMAC)的认证效率进行分析.

如表1、图4所示, 假定要对n个数据包进行连续认证, 传统的密码学认证方案HMAC和PKI需要进行n次密码学认证, 而跨层认证方案PHY-HMAC和PHY-PKI只需要进行1次密码学认证, 并且本文使用非对称密钥(PHY-HMAC)进行初始认证的时延是125 ms,而使用消息认证码进行初始认证时的认证时延只有4.2 ms. 并且随着需要连续认证的数据包个数的增加, 平均的认证时延逐渐降低.

| 表 1 各方案认证时延对比(ms) |

|

图 4 数据包个数与认证时延之间的关系 |

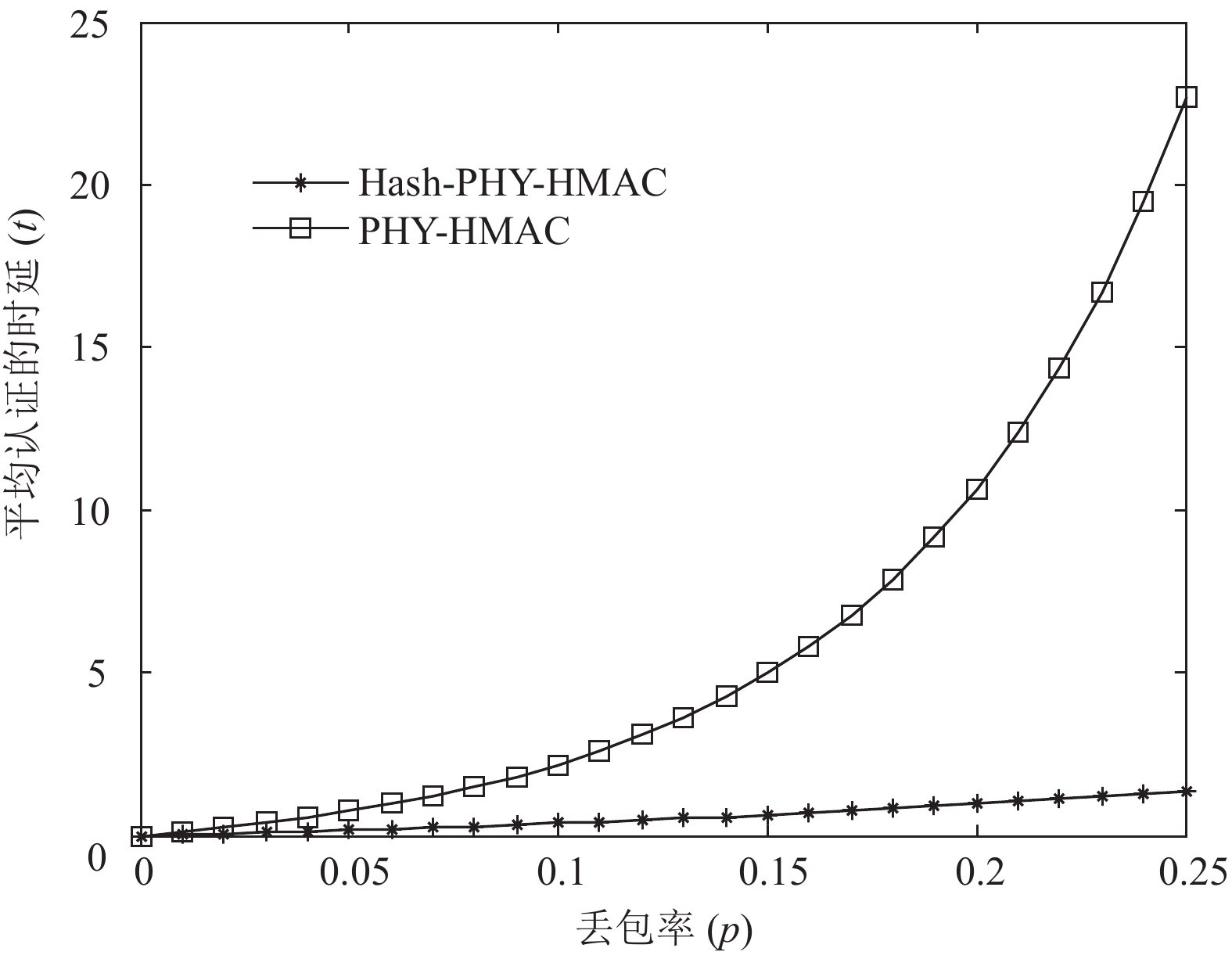

本文对认证所需要的认证时延与丢包率之间的关系进行分析, 原始的跨层认证方案和基于哈希链的跨层认证方案认证的平均时延与丢包率

| ${t_1} = \frac{1}{{(1 - \ell )(1 - {\ell ^N})}} - 1$ | (9) |

| ${t_2} = \frac{1}{{{{(1 - \ell )}^2}}} - 1$ | (10) |

如图5所示, 随着丢包率的增加,我们提出的基于哈希链的认证方案中, 一次数据认证所需要的时延还是很短,而原始的认证方案时延变化很大. 所以, 本文提出的认证方案可以保证在丢包率很高的情况下, 仍能实现连续高效的认证.

|

图 5 时间间隔与丢包率之间的关系 |

4 结束语

本文在认知无线网络中采用跨层认证方案, 该方案将物理层认证技术与高层协议相结合, 采用消息验证码(HMAC)技术进行初始认证, 后续的消息采用物理层技术进行认证. 并且该方案采用改进后的LRT统计量, 使得门限制的计算更为简单. 此外提出一种基于哈希函链的认证方法, 保证在发生数据包丢失的情况下, 仍能实现连续的认证, 提高了认证效率.

| [1] |

Mitola J, Maguire GQ. Cognitive radio: Making software radios more personal. IEEE Personal Communications, 1999, 6(4): 13-18. DOI:10.1109/98.788210 |

| [2] |

Singhal D, Sharma MK, Garimella RM. Energy efficient localization of primary users for avoiding interference in cognitive network. Proceedings of 2012 International Conference on Computer Communication and Informatics. Coimbatore, India. 2012. 1–5.

|

| [3] |

张静, 蒋宝强, 郑霖. 认知无线网络技术在卫星通信中的应用. 桂林电子科技大学学报, 2013, 33(4): 284-287. DOI:10.3969/j.issn.1673-808X.2013.04.007 |

| [4] |

祝思婷. 车辆密集场景下的认知车联网频谱感知研究[硕士学位论文]. 北京: 北京邮电大学, 2017.

|

| [5] |

郎为民. 无线认知电传感器网络研究. 邮电设计技术, 2011(12): 48-51. DOI:10.3969/j.issn.1007-3043.2011.12.011 |

| [6] |

刘超. 认知Ad-hoc无线网络的跨层结构设计. 电子测量技术, 2014, 37(11): 122-126. DOI:10.3969/j.issn.1002-7300.2014.11.029 |

| [7] |

裴庆祺, 李红宁, 赵弘洋, 等. 认知无线电网络安全综述. 通信学报, 2013, 34(1): 144-158. |

| [8] |

Shi E, Perrig A. Designing secure sensor networks. IEEE Wireless Communications, 2004, 11(6): 38-43. DOI:10.1109/MWC.2004.1368895 |

| [9] |

邱慧敏. Sybil攻击原理和防御措施. 计算机安全, 2005(10): 63-65. DOI:10.3969/j.issn.1671-0428.2005.10.029 |

| [10] |

刘丽珍. 无线传感器网络中克隆节点攻击检测协议研究[硕士学位论文]. 长沙: 中南大学, 2012.

|

| [11] |

李传目. 安全密码认证机制的研究. 计算机工程与应用, 2003, 39(28): 173-175. DOI:10.3321/j.issn:1002-8331.2003.28.053 |

| [12] |

Kahate A. 密码学与网络安全. 金名, 译. 2版. 北京: 清华大学出版社, 2009.

|

| [13] |

He F, Man H, Kivanc D, et al. EPSON: Enhanced physical security in OFDM networks. Proceedings of 2009 IEEE International Conference on Communications. Dresden, Germany. 2009. 1–5.

|

| [14] |

Xiao L, Greenstein L, Mandayam N, et al. Fingerprints in the ether: Using the physical layer for wireless authentication. Proceedings of 2007 IEEE International Conference on Communications. Glasgow, UK. 2007. 4646–4651.

|

| [15] |

Wen H, Wang Y F, Zhu X P, et al. Physical layer assist authentication technique for smart meter system. IET Communications, 2013, 7(3): 189-197. DOI:10.1049/iet-com.2012.0300 |

| [16] |

Xiao L, Reznik A, Trappe W, et al. PHY-authentication protocol for spoofing detection in wireless networks. Proceedings of 2010 IEEE Global Telecommunications Conference GLOBECOM. Miami, FL, USA. 2010. 1–6.

|

| [17] |

Xiao L, Yan Li Y, Liu G L, et al. PHY-layer spoofing detection with reinforcement learning in wireless networks. IEEE Transactions on Vehicular Technology, 2016, 65(12): 10037-10047. DOI:10.1109/TVT.2016.2524258 |

| [18] |

马婷, 周年荣, 高峰, 等. 智能电表系统中的物理层辅助认证技术. 网络安全技术与应用, 2013(10): 21-22. DOI:10.3969/j.issn.1009-6833.2013.10.016 |

| [19] |

Eltaief H, Youssef H. Efficient sender authentication and signing of multicast streams over lossy channels. Proceedings of ACS/IEEE International Conference on Computer Systems and Applications-AICCSA. Hammamet, Tunisia. 2010.

|

2019, Vol. 28

2019, Vol. 28