近几年随着流量密集型应用的普及, 如物联网、自动驾驶、高清视频播放等, 大大增加了现有通信网络的负担. 因此, 为了满足用户的巨大流量需求, 在5G中提出了以用户为中心的超密集网络(User-centric Ultra-Dense Networking, UUDN)架构. UUDN通过灵活地组织所需网络资源, 构建以用户为中心的动态网络资源池, 形成了“智能的网络感知用户、动态的网络服务用户、安全的网络保障用户”新特性, 实现了“网随人动”的服务效果, 从而满足更高的网络容量和更好的用户体验[1,2]. 但是, UUDN架构中, 接入节点(Access Point, AP)变得更加小型化, 部署更加灵活, 甚至允许用户自行部署, 从而导致信道的物理环境复杂多变, 存在非法或恶意窃听的可能性更高, 信息传输受到严重的威胁.

非法用户的窃听方式灵活多变, 根据有无干扰信号发送, 主要可以分为被动窃听和主动窃听两种方式. 在被动窃听模式下, 窃听者不对外发送任何干扰信号, 只是被动接收发送节点传输的数据, 然后通过自身强大的处理能力对接收数据进行解析, 以非法获取有用信息. UUDN系统架构中, 由于大规模MIMO天线技术的使用, 节点天线的波束赋形能力大大提高, 可以使无线信号的传播路径精确对准合法用户, 从而显著提高被动窃听的难度, 保障无线通信的数据安全[3]; 但是, 随着第三方窃听设备功能的增强, 窃听者可以通过主动窃听的方式对合法用户的信息进行窃取. 在时分双工(Time Division Duplex, TDD)模式下, 合法用户发送导频序列到节点端, 节点根据信道的互异性来估计下行信道状态信息(Channel State Information, CSI). 此时, 主动窃听者可以通过窃取合法用户的导频序列, 随合法用户向节点同步发送, 以干扰节点与合法用户之间的信道估计, 进而在下行数据传输中获取偏向自身的信号分量, 达到窃取合法信息的目标[4].

1 UUDN系统的主动窃听模型目前针对主动窃听场景, 传统蜂窝网络中, 一般采用上层加密技术保证传输数据的安全, 即通过编码技术或密钥将有用信息隐藏, 增加窃听者的破解难度. 但是随着移动终端等设备处理能力的增强, 以及大数据技术的不断发展, 窃听者破解信息的难度逐渐降低, 加密技术已经不能满足数据传输的安全需求. 所以, 利用无线信道广播特性的物理层安全技术逐渐兴起, 吸引了大量学者对此进行研究, 并取得了一定的研究成果. 后者直接在物理层层面进行保密研究, 既不涉及复杂的密码计算, 也不过分要求通信实体的处理能力, 大大降低了UUDN中低功耗、低成本小型节点和移动终端的负担[5, 6]. 因此, 物理层安全技术在UUDN中具有广阔的前景.

针对主动窃听者的检测, 近年来, 学者们提出了许多种方法. 文献[7]中, 作者利用PSK信号代替公共导频序列, 接收节点通过分析两次接收信号叠加的相位信息来判断是否存在主动窃听现象; 文献[8]中, 作者提出一种能量比检测方案, 即节点接收到导频序列后, 再以与用户相同功率将接收信号的功率信息发送给合法用户, 合法用户利用两者的接收信号功率之比作为检测统计量进行分析, 进而判断是否存在主动窃听现象. 文献[9]中, 作者提出了基于接收功率与噪声功率比的检测方法, 但是该方法需要提前获知噪声信息. 以上这些方法均需要经过两次传输才能够进行检测, 不仅浪费资源, 而且非常耗时, 不适合在UUND系统中采用. 最近的研究大多是基于信息论准则进行展开, 它的优点是可以在参数变化环境中自适应地检测窃听用户. 文献[10-12]给出了一种最小描述长度(Minimum Description Length criterion, MDL)的信源估计算法, 该算法的核心思想是通过推断接收信号协方差矩阵中噪声特征值的个数来估计出信源数目, 进而判断有无主动窃听者的存在. 但是, MDL算法在信噪比相对较低时会产生欠估计的问题. 文献[13, 14]中提出了一种灵活检测准则(Flexible Detection Criterion, FDC)算法, 该算法是在贝叶斯理论(Bayesian Information Criterion, BIC)基础上引入了一个可以灵活调整的参数, 通过寻找参数的最佳值来减少信源数目低估和高估的风险, 相较于MDL算法有了明显的提高. 通过信源估计算法进行窃听用户检测的前提是导频序列长度趋于无穷大, 而在实际中, 导频的样本数目有限, 导致最终的检测效果不理想, 所以在UUDN系统中进行窃听用户检测时, 需要对该方法进行改进.

基于以上的研究, 本文借鉴统计学中的线性收缩(Linear Shrinkage, LS)理论[15], 对FDC信源估计算法进行了优化, 并且利用APG中的多个AP进行联合检测, 进一步提高了检测概率. 仿真结果证明较传统的MDL、FDC等算法, 本文方法的性能具有明显的提升, 尤其是在导频样本数小于AP天线数的极限情况下, 具有明显的优势.

1.1 UUDN系统模型本文参考的UUDN系统模型如图1所示, 主要由以下几部分组成: 在一定的区域范围内, N个配备了M根天线的小型接入节点(APs)采用泊松点过程(PPP)的方式分布在该区域内; 配备了单根天线的合法用户(Bob)以及窃听用户(Eve)采用随机的方式分布在该区域内; 节点与用户之间的信道采用时分双工模式.

|

图 1 UUDN系统模型 |

该系统模型下, Bob首先根据信号传输范围的大小, 确定能够连接到的接入节点, 然后这些节点组成APG共同服务于Bob. 根据主动窃听原理, Bob向APG中的所有节点发送一段公共导频序列, 此时的Eve通过窃取Bob的导频序列, 与Bob同步向所有连接节点发送, 进而干扰Bob与APs之间的信道估计.

本文采用均值为零且独立同分布的归一化BPSK随机序列作为公共导频, 则Bob到APG中第

假设

| ${H_0}:{{{y}}_i}\left( n \right) = {{{H}}_{B{A_i}}}\left( {\sqrt {{P_B}(1 - \beta )} {{x}}{}_B(n) + \sqrt {{P_B}\beta } {{x}}{}_t(n)} \right) + {{{v}}_i}(n)$ | (1) |

| $ \begin{split} {H_1}:{{{y}}_i}(n) =& {{{H}}_{B{A_i}}}\left( {\sqrt {{P_B}(1 - \beta )} {{x}}{}_B(n) + \sqrt {{P_B}\beta } {{x}}{}_t(n)} \right)\\ & + \sqrt {{P_E}} {{{H}}_{E{A_i}}}{{x}}{}_E(n) + {{{v}}_i}(n) \end{split} $ | (2) |

其中,

为了简化公式, 下面对APG中所有服务AP的接收矩阵进行统一表述. 当AP的天线数M固定, 导频长度

| ${{{R}}_{y,j}} = \frac{1}{N}{{E}}\left\{ {{{y}}\left( n \right){{{y}}^H}\left( n \right)|{H_j}} \right\}$ | (3) |

然后, 对协方差矩阵

| ${\lambda _1} \ge {\lambda _2} \ge \cdot \cdot \cdot \ge {\lambda _k} > {\lambda _{k + 1}} = \cdot \cdot \cdot = {\lambda _M} = {\sigma ^2}$ | (4) |

其中, 前k个特征值是信号和噪声共同作用的结果, 称为信号特征值, 剩余的

| ${{\hat{ R}}_{y,j}} = \frac{1}{N}\sum\limits_{n = 1}^N {{{y}}\left( n \right){{{y}}^H}\left( n \right)} \left( {j = 0,1} \right)$ | (5) |

对上式进行特征分解, 可以得到样本特征值分布

得到样本特征值之后, 就可以使用MDL、FDC等信源估计算法来估计是否存在主动窃听.

另外, 相对于传统的单节点-单用户的系统模型, 在UUDN系统中, 多个AP可以组成APG共同服务于用户, 因此这些AP可以进行联合检测, 即只要有一个AP端检测到了导频攻击, 就可认为该用户附近存在窃听者. 所以相对于单节点检测模型, UUDN分布式天线系统本身就能明显提高检测效率.

2 LS-FDC检测方法由于信号分量与噪声分量是相互独立的, 所以可以将

| $\tag{6a}{{\hat{ R}}_{y,j}} = {{\hat{ R}}_{s,j}} + {{\hat{ R}}_{n,j}}\left( {j = 0,1} \right)$ | (6a) |

| $\tag{6b} {\rm{s.t.}}\;\;{{\hat{ R}}_{s,j}} = {{AE}}\left[ {{{y}}(n){{y}}{{(n)}^H}} \right]{{A}} $ | (6b) |

| $\tag{6c}{{\hat{ R}}_{n,j}} = {\sigma ^2}{{{I}}_M}$ | (6c) |

其中, 对角矩阵

传统的MDL、FDC等算法的思想是通过估计噪声特征值的个数来检测信源数目, 当

针对这种情况, 本文将线性收缩算法与FDC算法进行结合, 设计出了新的窃听用户检测方法: LS-FDC算法. 具体做法: 首先利用LS算法对噪声协方差矩阵进行线性优化, 使其特征分解后更好地拟合总体特征值的分布情况; 然后通过FDC方法检测是否存在窃听用户. 关键步骤分为以下两点.

2.1 利用线性收缩算法优化噪声子空间分量首先假设当前合法用户的数目为k, 然后利用线性收缩算法来优化样本的噪声协方差矩阵

| $\mathop {\min }\limits_\rho {{E}}\left[ {\left\| {{{{R}}_{LS,j}} - {{{R}}_{n,j}}} \right\|_F^2} \right]$ | (7) |

| $ {\rm{s.t.}}\;\;{{{R}}_{LS,j}} = {\alpha ^{\left( k \right)}}\hat \lambda {{{I}}_{M - k}} + \left( {1 - {\alpha ^{\left( k \right)}}} \right){{\hat{ R}}_{n,j}} $ | (8) |

其中,

| $\alpha = \frac{{\displaystyle\sum\limits_{i = k + 1}^M {\lambda _i^2} + {{\left( {\displaystyle\sum\limits_{i = k + 1}^M {{\lambda _i}} } \right)}^2}}}{{\left( {N + 1} \right)\left\{ {\displaystyle\sum\limits_{i = k + 1}^M {\lambda _i^2} - \frac{{{{\left( {\displaystyle\sum\limits_{i = k + 1}^M {{\lambda _i}} } \right)}^2}}}{{M - k}}} \right\}}}$ | (9) |

因为

| ${{{R}}_{LS,j}} = \rho \hat \lambda {{{I}}_{M - k}} + \left( {1 - \rho } \right){{\hat{ R}}_{n,j}} = diag\left( {{l_{k + 1}}, \cdot \cdot \cdot ,{l_M}} \right)$ | (10) |

经过收缩优化后, 噪声特征值为

如图2所示, 当节点天线数

|

图 2 噪声协方差矩阵的特征值分布 |

|

图 3 线性收缩后的噪声协方差矩阵的特征值分布 |

2.2 利用FDC信源估计算法进行窃听检测

通过线性收缩优化噪声特征值分布, 解决了样本有限情况下噪声特征值与信号特征值出现交叉模糊的问题. 之后, 再将噪声特征值带入FDC算法表达式中, 得到了重新定义后的FDC算法:

| $ \begin{split} {\textit{LS}} {\text{-}} {\textit{FDC}}(k) =& N(M - k){\log _2}\dfrac{{\dfrac{1}{{M - k}}\displaystyle\sum\limits_{i = k + 1}^M {l_i^r} }}{{{{\left(\displaystyle\prod _{i = k + 1}^M{l_i}\right)}^{\frac{r}{{M - k}}}}}}\\ &{\rm{ + }}\dfrac{1}{2}k(2M - k){\log _2}N \end{split} $ | (11) |

利用上式可以计算出合法用户为k时的FDC结果值, 然后, 再将假设的合法用户数

| $\hat k = \arg \mathop {\min }\limits_{1 \le k \le \bar M - 1} {\textit{LS}} {\text{-}} {\textit{FDC}}\left( k \right)$ | (12) |

其中,

当只有一个合法用户时, 根据假设检验:

| $\left\{ \begin{array}{l} {H_0}:k = 1 \\ {H_1}:k \ne 1 \\ \end{array} \right.$ | (13) |

其中, k为合法用户的数目, 如果

传统MDL、FDC算法的时间复杂度主要由样本协方差矩阵和特征值分解两部分决定. 其中, 样本协方差矩阵的复杂度为

基于上述的理论分析, 该算法的具体实施步骤如算法1.

算法1. LS-FDC检测方法

(1) 分别对各AP端接收到的信号矩阵进行自相关运算, 得到样本协方差矩阵, 然后进行特征值分解并降序排列

(2) 假设有

(3) 将线性收缩系数

(4) 循环步骤(2)和步骤(3), 得到使得式(12)最小的k值, 即为估计的合法用户数k.

(5) 对步骤(4)的结果进行假设检验, 只要有一个AP端检测出结果

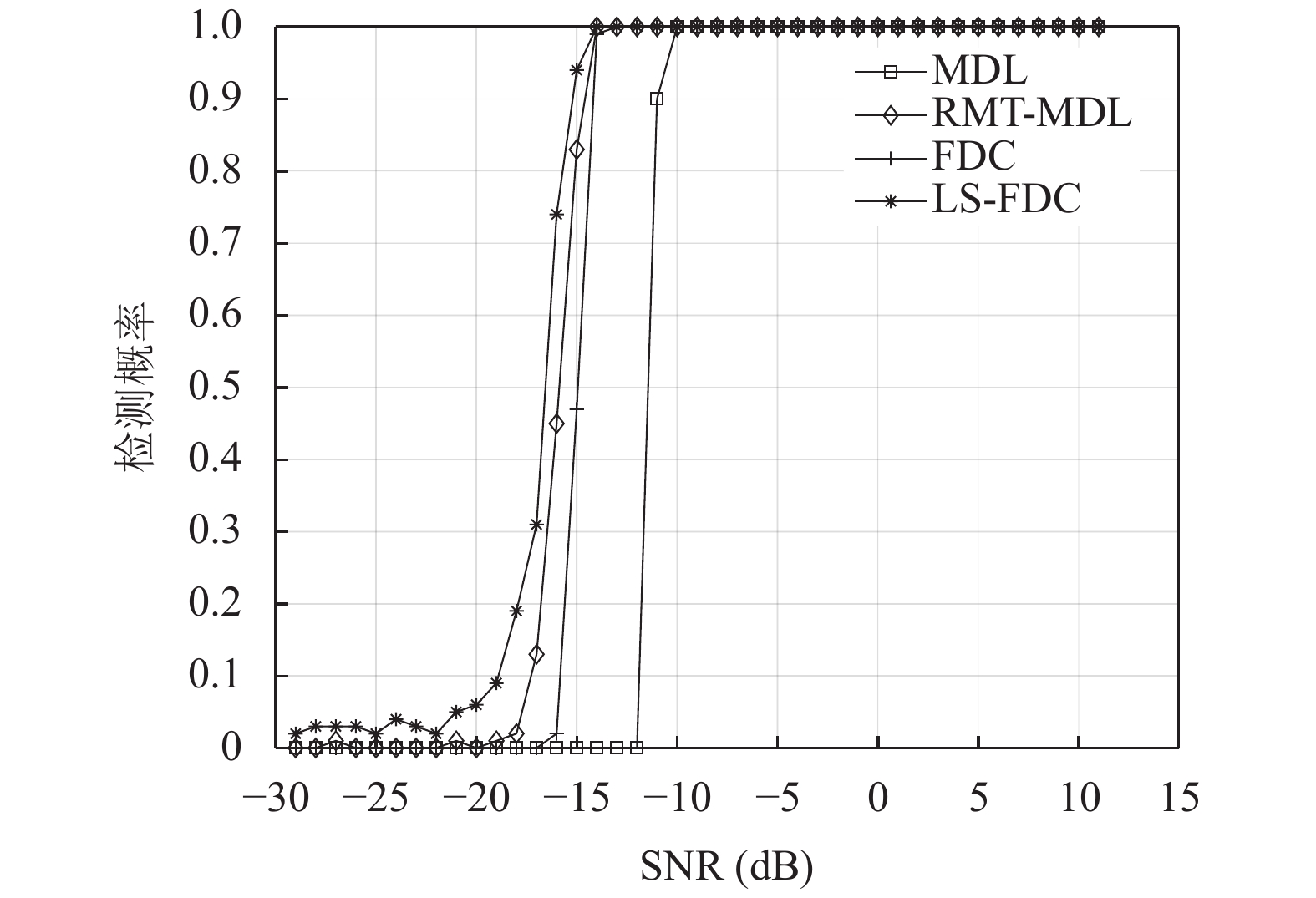

本节中, 通过仿真实验将本文方法与传统的MDL[11]、FDC[13]以及采用随机矩阵进行优化的RMT-MDL方法[16]进行比较, 来验证LS-FDC方法的优越性. 具体的仿真模型为: 在直径为100 m的小区范围内, 小型AP采用泊松点过程, 动态分布在该小区范围内, 密度为

后文的每个实验数据都进行500次蒙特卡洛仿真获得.

3.1 各检测方法之间的性能比较图4为节点天线数

|

图 4 |

图5为节点天线数

图6为不同天线数目下LS-FDC算法检测概率随Eve信噪比的变化曲线. 其中, 导频长度

|

图 5 |

|

图 6 不同天线数目下的检测概率变化曲线图 |

图7为不同导频长度下的FDC与LS-FDC算法检测概率随导频长度的变化曲线. 其中, 节点天线数

本文提出了一种LS-FDC多节点联合检测算法. 该算法首先通过统计学中的线性收缩理论, 对噪声子空间分量的样本协方差矩阵进行优化, 使其接近总体的分布情况, 从而解决了导频长度受限情况下噪声特征值与信号特征值产生交叉模糊的情况. 随后将线性收缩后计算出的噪声特征值代入FDC算法中进行主动窃听检测. 仿真结果表明该算法与其他导频攻击检测算法相比, 在各种环境中都具有显著优势, 特别是在导频长度小于节点天线数时依旧能够保持良好的性能, 为在UUDN中更好的检测出主动窃听用户提供了可能.

|

图 7 不同导频长度下的检测概率变化曲线图 |

| [1] |

Chen SZ, Qin F, Hu B, et al. User-centric ultra-dense networks for 5G: Challenges, methodologies, and directions. IEEE Wireless Communications, 2016, 23(2): 78-85. DOI:10.1109/MWC.2016.7462488 |

| [2] |

Kamel M, Hamouda W, Youssef A. Ultra-dense networks: A survey. IEEE Communications Surveys & Tutorials, 2016, 18(4): 2522-2545. DOI:10.1109/COMST.2016.2571730 |

| [3] |

Zhang W, Chen J, Kuo YH, et al. Artificial-noise-aided optimal beamforming in layered physical layer security. IEEE Communications Letters, 2019, 23(1): 72-75. DOI:10.1109/LCOMM.2018.2881182 |

| [4] |

Darsena D, Gelli G, Iudice I, et al. Design and performance analysis of channel estimators under pilot spoofing attacks in multiple-antenna systems. IEEE Transactions on Information Forensics and Security, 2020, 15: 3255-3269. DOI:10.1109/TIFS.2020.2985548 |

| [5] |

Kamel M, Hamouda W, Youssef A. Physical layer security in ultra-dense networks. IEEE Wireless Communications Letters, 2017, 6(5): 690-693. DOI:10.1109/LWC.2017.2731840 |

| [6] |

Wu YP, Khisti A, Xiao CS, et al. A survey of physical layer security techniques for 5G wireless networks and challenges ahead. IEEE Journal on Selected Areas in Communications, 2018, 36(4): 679-695. DOI:10.1109/JSAC.2018.2825560 |

| [7] |

Kapetanovic D, Zheng G, Rusek F. Physical layer security for massive MIMO: An overview on passive eavesdropping and active attacks. IEEE Communications Magazine, 2015, 53(6): 21-27. DOI:10.1109/MCOM.2015.7120012 |

| [8] |

Xiong Q, Liang YC, Li KH, et al. An energy-ratio-based approach for detecting pilot spoofing attack in multiple-antenna systems. IEEE Transactions on Information Forensics and Security, 2015, 10(5): 932-940. DOI:10.1109/TIFS.2015.2392564 |

| [9] |

Gao N, Qin ZJ, Jing XJ. Pilot contamination attack detection and defense strategy in wireless communications. IEEE Signal Processing Letters, 2019, 26(6): 938-942. DOI:10.1109/LSP.2019.2913085 |

| [10] |

Tugnait JK. Detection of active eavesdropping attack by spoofing relay in multiple antenna systems. IEEE Wireless Communications Letters, 2016, 5(5): 460-463. DOI:10.1109/LWC.2016.2585549 |

| [11] |

Zhang WL, Lin H, Zhang RN. Detection of pilot contamination attack based on uncoordinated frequency shifts. IEEE Transactions on Communications, 2018, 66(6): 2658-2670. DOI:10.1109/TCOMM.2018.2791535 |

| [12] |

Zhang XY, Guo DX, An K, et al. Secrecy analysis and active pilot spoofing attack detection for multigroup multicasting cell-free massive MIMO systems. IEEE Access, 2019, 7: 57332-57340. DOI:10.1109/ACCESS.2019.2914028 |

| [13] |

Lu ZH, Zoubir AM. Flexible detection criterion for source enumeration in array processing. IEEE Transactions on Signal Processing, 2013, 61(6): 1303-1314. DOI:10.1109/TSP.2012.2234747 |

| [14] |

Nie XZ, Jiang H, Zhang MH. Secure transmission against pilot spoofing attack: A random matrix theory based scheme. 2018 IEEE International Conference on Communications Workshops (ICC Workshops). Kansas City: IEEE, 2018. 1–5.

|

| [15] |

Huang L, So HC. Source enumeration via MDL criterion based on linear shrinkage estimation of noise subspace covariance matrix. IEEE Transactions on Signal Processing, 2013, 61(19): 4806-4821. DOI:10.1109/TSP.2013.2273198 |

| [16] |

Xu L, Chen JQ, Liu M, et al. Active eavesdropping detection based on large-dimensional random matrix theory for massive MIMO-enabled IoT. Electronics, 2019, 8(2): 146. DOI:10.3390/electronics8020146 |

2021, Vol. 30

2021, Vol. 30